Установка и настройка VNC-сервера на Windows

VNC (Virtual Network Computing) — это система удалённого доступа к рабочему столу компьютера, которая позволяет управлять сервером так, как если бы вы сидели прямо перед ним. Для администраторов это инструмент для обслуживания серверов, особенно тех, где не установлена или недоступна встроенная служба удалённого рабочего стола (RDP).

Выбор программного обеспечения VNC для Windows

Перед началом работы необходимо выбрать подходящее ПО. В экосистеме Windows популярны несколько решений, и их возможности различаются. В таблице ниже представлено сравнение трёх наиболее распространённых бесплатных вариантов.

| Параметр | UltraVNC | TightVNC | RealVNC (Free) |

| Лицензия | Бесплатная, с открытым исходным кодом | Бесплатная, с открытым исходным кодом | Бесплатна для личного использования |

| Ключевые особенности | Поддержка плагинов (например, для шифрования), чат, передача файлов | Акцент на эффективное сжатие данных для работы на медленных каналах | Простая настройка через облачный аккаунт, кроссплатформенность |

| Установка службы | Опционально, гибкие настройки | Опционально, может быть настроена автоматически | Часто устанавливается как служба по умолчанию |

| Лучший выбор для | Администраторов, нуждающихся в расширенных функциях и плагинах | Стабильной работы на каналах с ограниченной пропускной способностью | Пользователей, которым важна простота начальной настройки |

TightVNC часто является оптимальным выбором из-за своей стабильности, эффективности и простоты автоматизации установки.

Поэтапная установка и настройка VNC-сервера

Рассмотрим процесс на примере TightVNC, который можно легко адаптировать и для других решений.

Загрузка и установка

- Скачайте установочный пакет (MSI) с официального сайта разработчика (Installer for Windows (64-bit)).

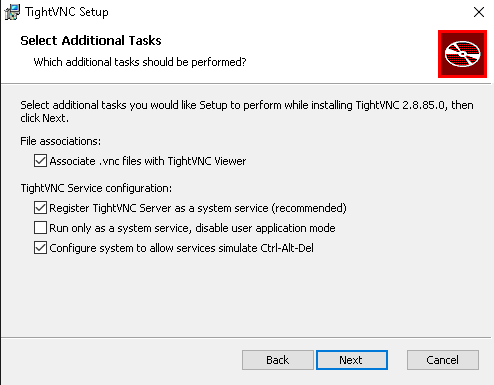

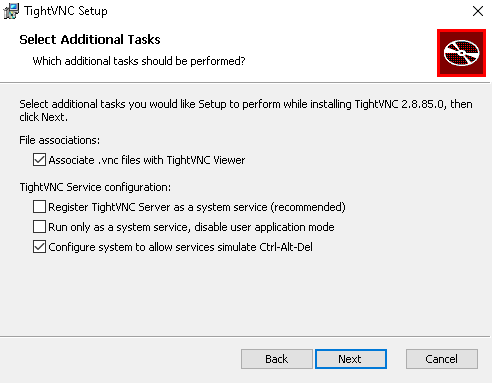

- Запустите установщик. Ключевой момент выбора: решите, будет ли сервер работать как приложение или как фоновая служба.

- Как служба (рекомендуется для серверов): Сервис запускается автоматически при загрузке Windows, обеспечивая постоянную доступность. Выберите компонент "Server" и опцию "Register TightVNC Server as a system service".

- Как приложение: Сервер будет работать только при активном пользовательском сеансе. Подходит для временного доступа.

Первоначальная настройка сервера

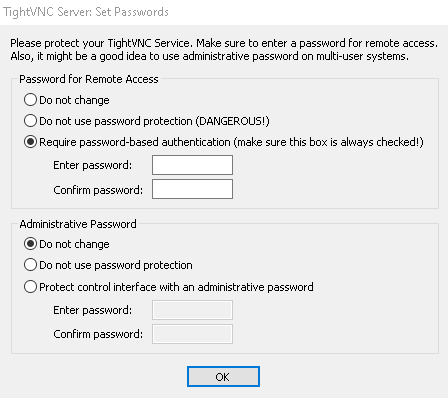

После установки запустится мастер настройки.

- Задайте пароль для удалённого доступа (VNC Password). Это основной пароль для подключения клиентов. Внимание: Этот пароль не связан с учётными записями Windows.

- Задайте пароль для только просмотра (View-Only Password), если нужно предоставить доступ без возможности управления.

- Настройте параметры входящих подключений: Оставьте порт по умолчанию (5900) или измените его на нестандартный для базовой безопасности.

Настройка брандмауэра Windows

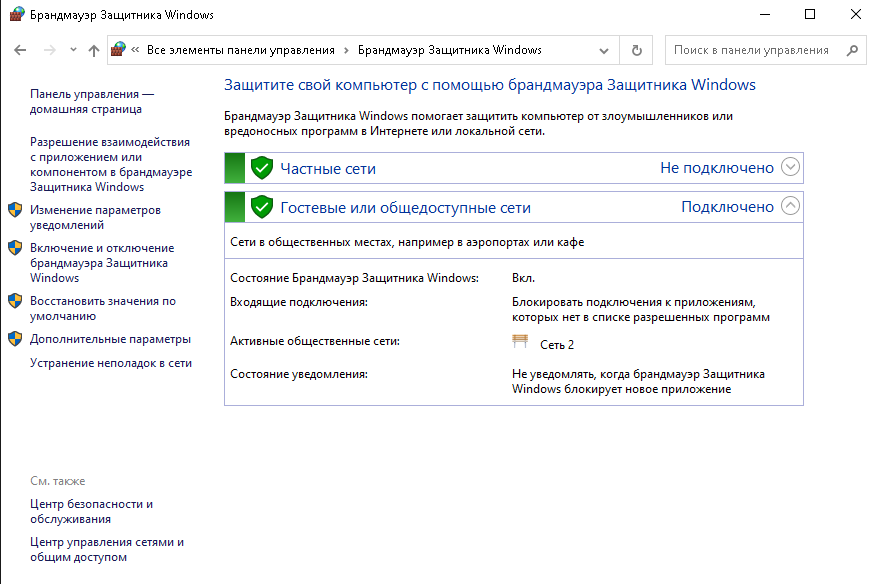

Чтобы подключения извне могли достичь VNC-сервера, необходимо создать правило в брандмауэре.

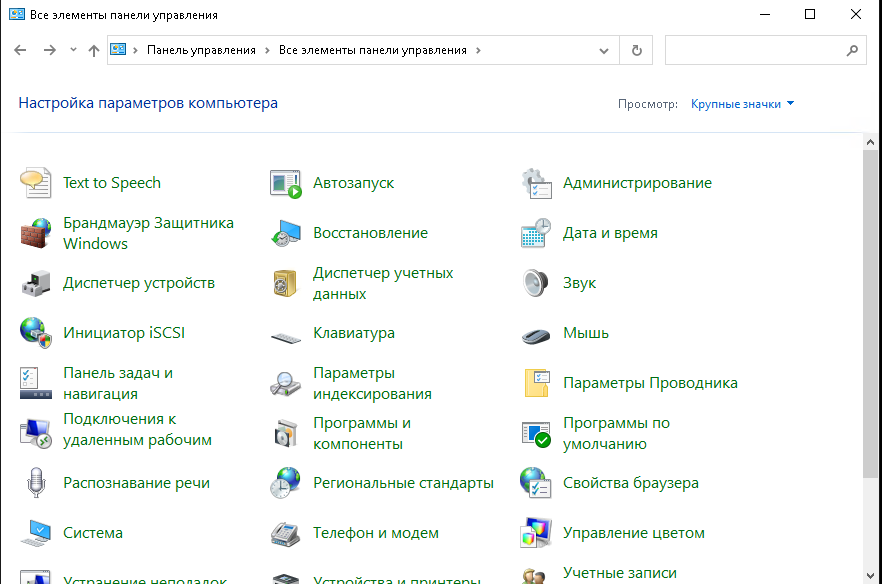

- Откройте Панель управления > Брандмауэр Защитника Windows > Дополнительные параметры.

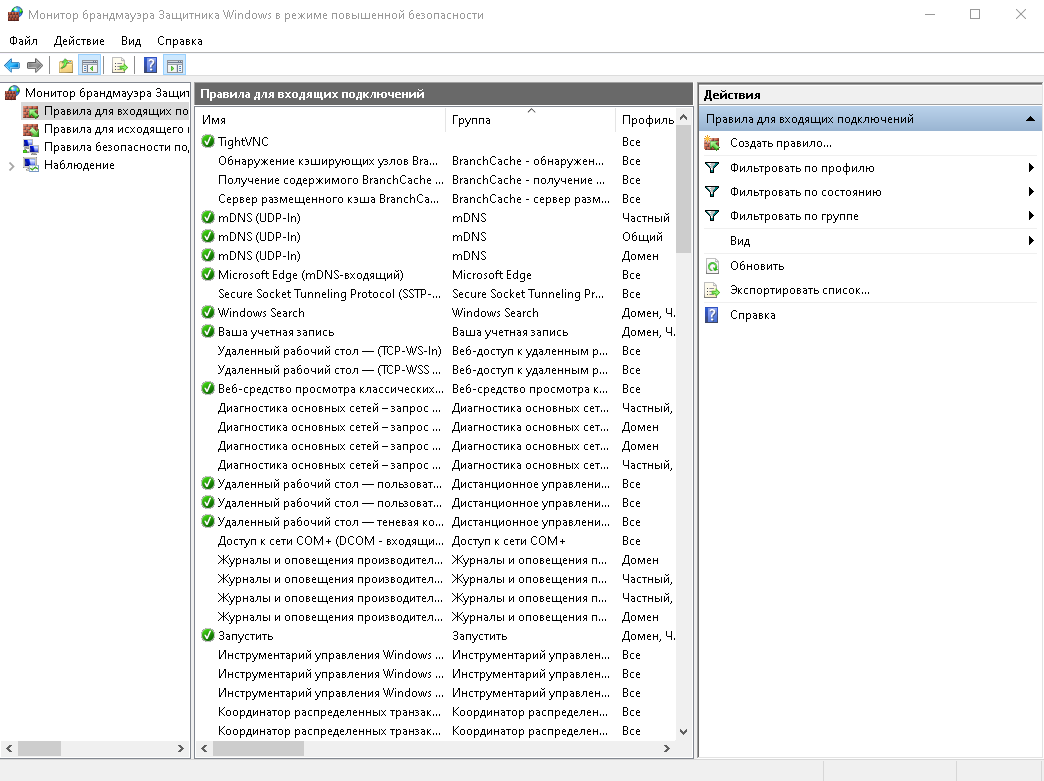

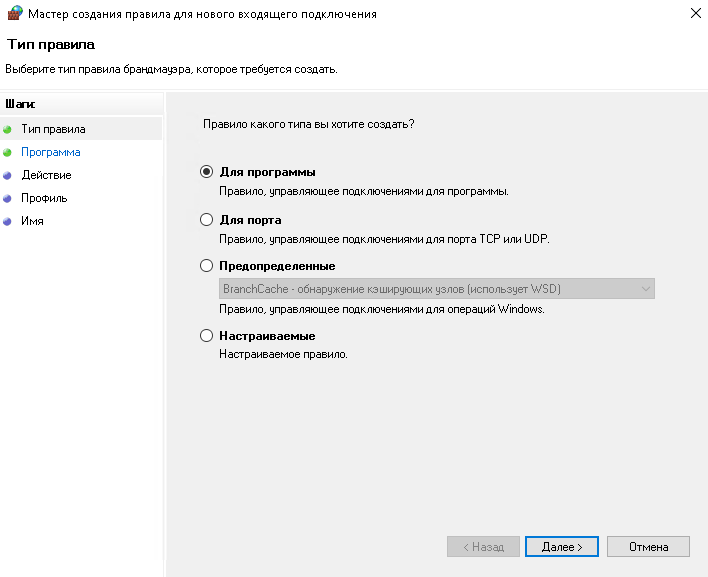

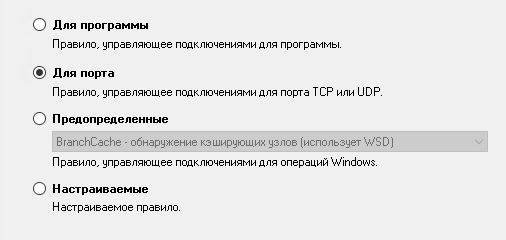

- Создайте новое правило для входящих подключений (Если оно не создалось автоматически при установке TightVNC).

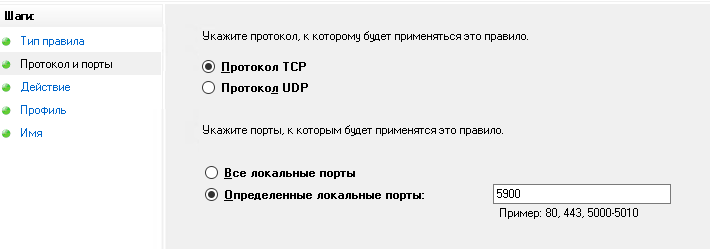

- Укажите тип правила "Для порта", TCP, и номер порта, который вы задали для VNC (например, 5900).

- В действии укажите "Разрешить подключение". На профилях выберите "Домен", "Частная" и "Публичная" (с осторожностью).

- Дайте правилу имя, например, VNC Server (Port 5900).

Подключение к серверу с помощью VNC-клиента

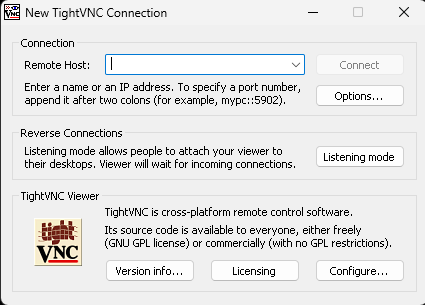

Управлять сервером можно с любого устройства, используя VNC-клиент (Viewer), установить можно так же с пакетом указанным выше (Installer for Windows (64-bit):

.

- Установите клиент (например, TightVNC Viewer или RealVNC Viewer) на ваш локальный компьютер.

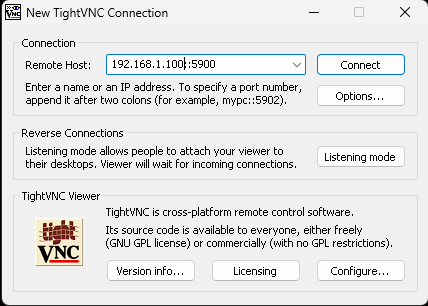

- В поле для адреса Remote Host подключения введите IP-адрес вашего Windows-сервера и номер дисплея (порта). Формат: <IP_адрес>::<номер_дисплея>. Например, 192.168.1.100::5900 (для TightVNC).

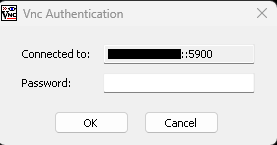

- При первом подключении клиент запросит VNC Password, который был задан на шаге настройки сервера.

Методы защиты VNC-подключения

Стандартный протокол VNC сам по себе небезопасен. Без дополнительных мер трафик (включая пароли) может перехватываться. Вот как это исправить.

Базовые меры

- Сверхсложный пароль: Используйте пароль длиной не менее 12 символов, состоящий из букв в разном регистре, цифр и специальных символов. Никогда не используйте пароли по умолчанию или простые комбинации.

- Смена порта: Замените порт по умолчанию (5900) на нестандартный (например, 51024). Это не обеспечит шифрование, но защитит от массовых автоматических атак, сканирующих стандартные порты.

- Ограничение по IP (белые списки): Настройте брандмауэр Windows или сетевой маршрутизатор так, чтобы разрешать подключения к порту VNC только с доверенных IP-адресов (например, статического IP вашего офиса).

Продвинутая защита: SSH-туннелирование (наиболее эффективный метод)

Самый надёжный способ — обернуть VNC-соединение в зашифрованный SSH-туннель. Так вы полностью шифруете весь трафик VNC.

- Предварительные условия: На вашем Windows-сервере должен быть запущен SSH-сервер (например, OpenSSH, встроенный в современные версии Windows).

- Создание туннеля на клиенте: Используйте SSH-клиент (как PuTTY или команду в Linux/macOS), чтобы создать туннель. Пример команды:

-

Эта команда перенаправляет всё, что приходит на локальный порт 5901 вашего компьютера, через зашифрованное SSH-соединение на порт 5900 (VNC) удалённого сервера.ssh -L 5901:localhost:5900 username@your_server_ip

-

- Подключение через туннель: В вашем VNC-клиенте теперь подключитесь не к IP сервера, а к localhost:5901. Соединение будет безопасно перенаправлено через SSH.

Двухфакторная аутентификация (2FA)

Прямая настройка 2FA для самого VNC сложна. Однако, если вы используете SSH-туннелирование, вы можете настроить двухфакторную аутентификацию для входа по SSH (например, с помощью Google Authenticator и модуля PAM), что добавит дополнительный уровень безопасности для всего соединения.

Аудит и обслуживание

- Регулярно обновляйте ПО VNC-сервера и клиента для устранения уязвимостей.

- Мониторьте логи подключений к серверу VNC и SSH на предмет подозрительных попыток входа.

- Регулярно меняйте пароли для VNC-доступа.

Заключение

Настройка VNC на Windows-сервере открывает мощный канал для удалённого управления. Однако, открывая этот доступ, безопасность должна быть вашим приоритетом номер один. Сочетание сильного пароля, нестандартного порта, ограничения доступа по IP и, что наиболее важно, организации соединения через SSH-туннель превратит потенциальную уязвимость в защищённый и надёжный инструмент администрирования.