Проверка безопасности Linux‑сервера

Введение

Информационная безопасность Linux‑сервера является одной из ключевых задач системного администрирования. Даже при корректной первичной настройке и регулярном обновлении системы невозможно полностью исключить риск компрометации. Уязвимости в прикладном программном обеспечении, ошибки конфигурации, слабые учетные данные или человеческий фактор могут привести к несанкционированному доступу.

Цель данной статьи - предоставить подробное, структурированное и практико‑ориентированное руководство по проверке Linux‑сервера на предмет взлома, а также пояснить, как интерпретировать результаты выполняемых команд.

Материал предназначен для начинающих администраторов серверов под управлением Debian, Ubuntu, CentOS, AlmaLinux и других дистрибутивов Linux.

Что считается компрометацией сервера

Компрометация сервера - это любое состояние системы, при котором злоумышленник получает возможность выполнять действия, выходящие за рамки разрешённых прав.

Компрометация может проявляться в следующих формах:

- несанкционированный интерактивный доступ (SSH, консоль);

- создание скрытых или фиктивных учетных записей;

- установка вредоносного ПО (майнеры, прокси, боты);

- внедрение backdoor‑механизмов для повторного доступа;

- подмена или модификация системных бинарных файлов;

- установка rootkit‑компонентов, скрывающих процессы и файлы;

- несанкционированные сетевые соединения и передача данных.

Важно понимать, что отсутствие явных симптомов (например, высокой нагрузки) не означает, что сервер не скомпрометирован.

Анализ пользовательской активности

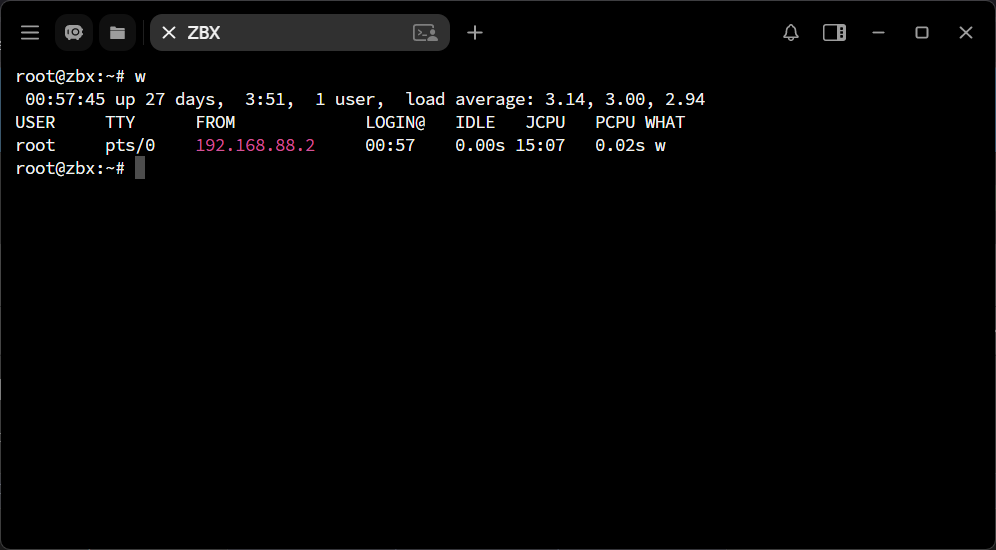

Проверка активных пользовательских сессий

Команда:

wКоманда отображает список пользователей, которые в данный момент вошли в систему, а также:

- источник подключения (IP‑адрес);

- время входа;

- выполняемые команды.

Обратите внимание следует на:

- неизвестные или неиспользуемые учетные записи;

- подключения с внешних или нетипичных IP‑адресов;

- активные сессии в ночное время или вне регламентных окон обслуживания.

Наличие активной сессии, происхождение которой администратор не может объяснить, является серьёзным индикатором возможной компрометации.